| Navegación |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

31dejulio Publicado por MAURO Etiquetas: SEGURIDAD, UTILIDADES

RunPE killer es un desempaquetador generico - creado por Psymera - para programas que utilizen el modulo RunPE.

RunPE es utilizado en la gran mayoria de encriptadores, joiners, binders, etc, todos los publicados en TYV lo utilizan. Se utiliza generalmente para ejecutar un archivo encriptado en memoria ya desencriptado, sin tener que dropear el archivo desencriptado en el disco rigido.

Con RunPE Killer pueden desempaquetar el archivo encriptado para obtener el archivo original o desencriptado. Posteriormente se puede analizar el archivo desencriptado.

RunPE Killer fue testeado con los siguientes encriptadores y funciono con todos:

abstract

ACrypter 5 - By AdRi4N

Anti Nod-32 Crypter

area 51 crypter

Basic - Crypter v1.3 (Mod bob & D@rB-15)

BlueMorph-mod by legionpr and depuniet y fexx

Carb0n crypter 1.7 [fix]

Carb0n Crypter Mod by demonio666vip

Clown Crpter By dehombreadios

Countach (MOD by Hcinou)

Crypter By SuSo_v1_gracias_SkyWeb

DB Crypter v2.0 Mod Wally

DB cRYPTER((((mod poison hacker)))

DonFelipe

Elite Packer

fexx cryptermod by linuxfer

HH-Crypter_Mod_By_J.V.B_

Ilusion crypter arreglado!!

Indetectables Crypter 1.2b-(MOD POISON)-

Indetectables Krypt3r--MOD POISONHACKER

jodedor crypter mod by fexx

Kaka Crypter logan UPDATE 2

Level-23 Crypter(((MOD POISON ))))))

m3m0's Crypter reMod linuxfer

Madness Crypter mod by blackmaster1212

NT Crypter 2 by Kerberos5

Pantera crypter

Pantera Crypter fexx mod

RDG Tejon Crypter v0.8 Public Version

Represent Of Indetectables(semi fud mod LEGIONPR)

Rockito crypter xD

Schwarze Crypter Mod Logan

Schwarze Sonne Crypter Mod by likor

SiMpL3 CrYpT3R Mod by 1

simple crypter mod by fexx

Skull Crypter v2 By SuSaZo MOD By Depuniet

Skull_Crypter

Universal Crypter

Wolf Crypter 1.0.1

Wolf Crypter 1.0.2 100% FUD - FUCK AVIRA

Recomiendo utilizar solo en maquinas virtuales.

Descarga

RunPE Killer V. 1.0 By Psymera (rapidshare)

RunPE Killer V. 1.0 By Psymera (megaupload)

pass: troyanosyvirus.com.ar

PD: Adios RunPE! jaja

10dejulio Publicado por MAURO Etiquetas: CODIGO FUENTE, INDETECTABLES, UTILIDADES

Source Undetector es una aplicacion programada por mFmTGL para dejar indetectable y encriptar otras aplicaciones programadas en visual basic 6.

Características Generales:

Advanced Browsing: Esto nos permite una más fácil edición de sources, gracias al intuitivo menú parecido al de Visual Basic ubicado en el frame Browse Project

Syntax Editor: Algo que no podía faltar, tambien nos da más comodidad debido a que es similar al de Visual Basic.

Beautiful Design: Para comodidad de los usuarios se ha hecho un diseño muy agradable, con iconos, imágenes, botones 3D, etc.

Update Checker: Opcional, lo que hace es verificar si deseamos si hay una nueva versión.

Características para indetectar manualmente:

Scramble Code: Una opción que desordena las lineas. Esto es para hacerlo con las declaraciones API, ya que si no se tiene experiencia y se realiza en un código el programa puede quedar no funcional. (Uso: Seleccionar Lineas --> Click Derecho --> Scramble Line Order)

Complex Code: A mi opinión la mejor función de todas, el Complex Code. Lo que hace esta opción es hacer "RIT" con cada una de las lineas seleccionadas gracias a la función GOTO. Agrega también Junk Code para saltarse las heurísticas. (Uso: Seleccionar Lineas --> Click Derecho --> Complex Code (Goto's))

String to Chr: Lo que hace esta función es transformar a caracteres la string seleccionada, es para saltarse la detección de Strings de algunos antivirus. (Uso: Seleccionar la string desde el " hasta el otro " --> Click Derecho --> String to CHR)

String Reverse: Similar a la función de arriba, solo que pasa la string al reves y luego por la funcion StrReverse la regresa a estado original. (Uso: Seleccionar la string desde el " hasta el otro " --> Click Derecho --> String Reverse)

Encrypt String: Lo que hace esta función es encriptar la string con Xor con una key a elección. (Uso: Seleccionar la string desde el " hasta el otro " --> Click Derecho --> Encrypt String --> Seleccionar Key --> Aceptar. Después agregar en algún módulo la función XOR haciendo click derecho y tocando Add Xor Function)

Add Junk Code: Esta función agrega código basura en una parte del código deseado. (Uso: Se pone el cursor en una linea en blanco donde se insertara el código basura, se hace click en ella y luego click derecho --> Add Junk Code)

Características para localizar firmas:

Comment Line: Esta opción lo que hace es comentar las lineas deseadas, es decir, que al compilar el proyecto este código no sera puesto en el binario. Si bien no funcione la función que se comento, sirve para localizar la firma. (Uso: Seleccionar lineas deseadas desde el principio --> Click Derecho --> Comment Line).

UnComment Line: Esto hace exactamente lo contrario a lo de arriba, descomenta las lineas seleccionadas. (Uso: Seleccionar lineas deseadas desde el principio --> Click Derecho --> UnComment Line).

Características para indetectar (Procesos SemiAutomáticos para TODO el proyecto)

Crypt all strings: Muy pero muy útil. Lo que hace es encriptar TODAS LAS STRINGS del proyecto permitiendo seleccionar la key. No encripta API's, esto facilita que no se necesita comprobación sino que se hace un proceso automático.(Uso: Click en Crypt all strings --> Seleccionar la Key --> Click en Re-Encrypt Strings --> Click en Confirm)

Reverse all strings: Similar a la función de arriba, solo que pasa la string al reves y luego por la funcion StrReverse la regresa a estado original. (Uso: Click en Reverse all strings --> Click en Confirm)

All Strings to Char: Lo que hace esta función es transformar a caracteres todas las strings, es para saltarse la detección de Strings de algunos antivirus. (Uso: Click en All strings to Char --> Confirm)

Randomize Function Names: También es de las funciones que más me gustan. Lo que hace es cambiar el nombre de TODAS las funciones. NOTA: No de los SUBS. (Uso: Click en Randomize Function Names --> Confirm)

Add Modules: Me gusta mucho también, agrega modulos al proyecto.

Add Class Modules: Hace lo mismo que la de arriba, solo que agrega Módulos de clase.

Nota:Se pide el favor de aportar sugerencias y reportar los bugs que se encuentren.

Para el correcto uso de la aplicación se necesita registrar los ocx. Para realizarlo registrar las ocx que vienen dentro de la carpeta OCX.

Cualquier duda sobre esto avisar.

En lo personal recomiendo crear en su disco una carpeta llamada OCX y ahí mover el contenido y ejecutar el register.exe y clickear el boton de Register.

Source Undetector 0.1 (rapidshare)

Source Undetector 0.1 (megaupload)

pass: troyanosyvirus.com.ar

2dejunio Publicado por MAURO Etiquetas: UTILIDADES

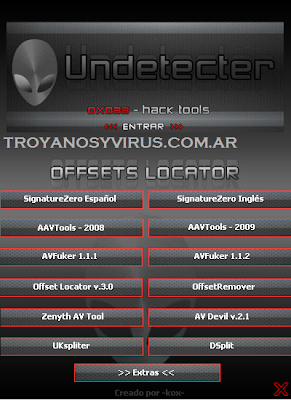

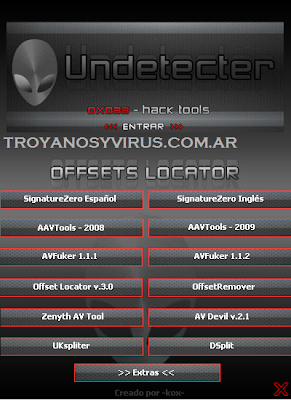

Offsets locator es un autorun creado por kox que contiene una recopilacion de las herramientas mas populares para modificar archivos ejecutables para dejarlos indetectable a los antivirus.

Con estas herramientas basta para dejar cualquier archivo indetectable a cualquier antivirus que utilize el metodo de firmas para detectar virus.

El pack incluye los siguientes programas:

AAVTools 2008

AAVTools 2009

AspackDie

AV Devil 2.1

AVFucker 1.1.1

AVFucker 1.1.2

DSplit

Hash Y cryptor Detector

LordPE

OllyDRX Lite FzF version

Offset Locator v.3.0

OffsetRemover

PEiD-0.94

RDG Packer Detector v0.6.6 2k8

Troyanosyvirus.com.ar

Reshacker

SignatureZero Español

SignatureZero Inglés

UKspliter

Unpacker armadillo

Zenyth AV Tool

Recomendar para tener siempre a mano sobre todo para los que modifican crypters o malware, y no tener que estar buscando una por una todas las herramientas.

Descarga

Offsets locator by kox (rapidshare)

Offsets locator by kox (megaupload)

Pass: troyanosyvirus.com.ar

Tambien recomiendo leer para usar las herramientas correctamente:

Método MEEPA by MazarD

Haz indetectable cualquier troyano by octalh (metodo rit)

Dejando indetectable el poison ivy al nod32 con signaturezero

21demarzo Publicado por MAURO Etiquetas: UTILIDADES

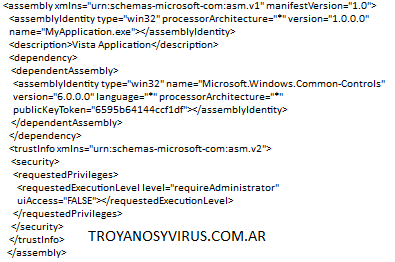

A medida que avanzan los años el Windows vista se hace mas utilizado por los usuarios, y el problema esta en su nuevo sistema de seguridad UAC (User Account Control).

Este sistema impide muchas acciones, entre ellas no permite modificar o escribir en el registro de windows, y copiar archivos a directorios determinados, como el disco local, windows, system32, program files, etc.

Y como muchos sabran la mayoria de los troyanos y virus se copian a estas carpetas, para iniciar con windows se requiere escribir el registro.

Es el caso tipico de Poison ivy o Bifrost, estos troyanos funcionan bien en vista, pero al reiniciar la pc si tienen activada la UAC generalmente no vuelven a iniciar, como si nunca se hubieran infectado, porque el servidor nunca se logro copiar a system32 o agregarse al registro como deberia. Tambien si se quiere subir archivos o modificar algo en las carpetas que tienen privilegios de administrador mostrara un error, lo mismo en el registro.

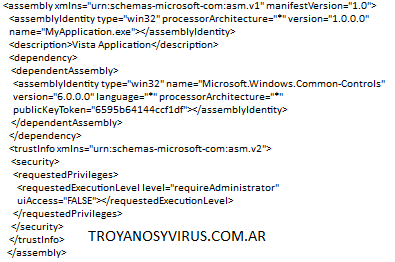

Para solucionar este problema se puede agregar un manifest como el de la siguiente imagen (lo pueden copiar en los comentarios).

VistaUACMaker lo que hace es agregar ese manifest de forma automatica al archivo, para que se ejecute con los privilegios que sean nesesarios.

Para usarlo simplemente dan click en "Select.." y luego "Make it" y tendran el nuevo archivo preparado para utilizar en vista, con los privilegios que sean nesesarios.

Para los que programan malware, la UAC no tendria que generar problemas, ya que se puede modificar HKCU sin permisos, tambien se puede escribir sobre carpetas comunes como ProgramDatta. La UAC es un buen sistema de seguridad, pero solo para malware antiguo, hoy en dia es muy facil saltearselo.

Descarga

VistaUACMaker (rapidshare)

VistaUACMaker (megaupload)

Recomiendo crear algun programa simple que copie algun archivo a la carpeta windows para testear el programa, ya que testearlo con un malware no es buena idea si no se conoce perefectamente.

2demayo Publicado por MAURO Etiquetas: OTROS, SEGURIDAD, UTILIDADES

VirtualBox es un software de virtualización que nos permite ejecutar distintos sistemas operativos como Windows, Linux, Mac OS X, OS2 dentro de nuestro O.S. actual.

Esta aplicación, además de ser software libre, es ideal para testear nuevos sistemas operativos sin tener que molestarnos en crear particiones, modificar el MBR, o sufrir cualquier otro problema relacionado con nuestro disco rígido. VirtualBox también posee algunas caracteristicas extras como: Controladores USB Virtuales, Carpetas Compartidas, posibilidad de configurar un servidor remoto con el protocolo RDP, etc.

Virtual box en troyanos y virus

Algunos de los usos que se le dan a una pc virtual en este ambito son los siguientes:

-Testear que tan indetectable son nuestros server de troyanos, keylogger o virus.

Es lo mejor que pueden tener para esto, por 3 motivos:

El primero es que las muestras no se envian a los laboratorios de los antivirus, por lo tanto si tienen un server indetectable solo para ustedes, mientras los testeen en su maquina virtual estara seguro e indetectable por muchisimo tiempo.

El segundo motivo es que se pueden tener multiples antivirus, o multiples pc virtuales con distintos SO, pueden tener combos de antivirus, por ejemplo AVG, nod32 panda y avast en una pc con win XP, y en otra pc pueden tener Kaspersky, antivir, norton y bitdefender con win Vista, etc.

El tercer motivo es que los server se escanean durante la ejecucion tambien (MUY importante), quiere decir que al ejecutar el archivo infectado alertara o no el antivirus, porque suele pasar muchas veces que el antivirus no detecta ningun virus cuando se lo escanea con VT o paginas similares, o tambien con programas como el scanlix o el kims, Pero resulta que al ejecutar el archivo salta el antivirus alertando que el archivo esta infectado.

En la imagen pueden ver al AVG KAV y nod32 corriendo al mismo tiempo, ninguno detecto mi virus con el kims pero al ejecutarlo salto el AVG y borro el virus.

-Testear troyanos, bots, keylogger, virus, encriptadores infectados, etc.

Podemos testear si esta bien creado el server de nuestro troyano, si funciona el keylogger o los distintos tipos de bot.

Podemos testear virus para ver si en verdad funcionan, y si hacen su trabajo, para que probarlo en nuestra pc o en alguna victima si lo podemos probar en una pc virtual y ver en tiempo real el daño que hace sin tener que preocuparse por nuestra pc.

Tambien sirve para testear encriptadores, binder, joiner o distintas herramientas que pensemos que estan infectadas o que puedan dañar nuestro equipo.

Y algo tambien muy importante es que nos sirve para testear distinto malware en distintos SO, por ejemplo podemos provar si nuestro bifrost funciona en Vista, y nos daremos cuenta de que si funciona pero que no funciona el keylogger, entonces probamos algun keylogger y nos damos cuenta de que el de prohide si funciona XD.

Para instalar un sistema operativo necesitan un cd booteable o sino una .iso, Proximamente posteare un manual, tambien pueden probar vmware que no es libre, pero es muy buena.

VirtualBox 1.5.6-1 Win x86.msi (windows)

VirtualBox 1.5.6-1 Linux x86.run (linux)

VirtualBox 1.5.6 (todas las plataformas)

21demarzo Publicado por MAURO Etiquetas: OTROS, SCANNERS, SEGURIDAD, UTILIDADES

Arhack creo un escaner de puertos muy bueno para los usuarios de troyanosyvirus, permite escanear los puertos de la pc local o de alguna pc remota cualquiera, simplemente colocando su ip o su direccion web. Una de las principales ventajas que tiene es que permite elegir el rango de escaneo, y asi escanear todos los puertos, a diferencia de los escaneos online que solo escanean los puertos mas conocidos. Esto les puede servir a nuestros usuarios para comprobar que tienen bien abiertos los puertos para el uso de sus troyanos o herramientas.

Imagenes:

Recomiendo que escaneen los puertos de a series de 2000, por ejemplo de 0 a 2000, despues de 2000 a 4000 y asi, es mas seguro.

Por ejemplo Para comprobar que tienen abierto el puerto 2001 del bifrost, ejecutamos el bifrost y lo ponemos a la escucha a ese mismo puerto, seguidamente abrimos el escaner y ponemos escanear a la ip 127.0.0.1 los puertos (obiamente seleccionamos un rango entre 2001, por ejemplo de 0 a 3000), si sale el puerto 2001 quiere decir que esta abierto y el bifrost deberia funcionar correctamente en nuestro pc.

Descarga:

Escaner de puertos by arhack V1.0 (miarroba)

Escaner de puertos by arhack V1.0 (rapidshare)

Aclaro que el archivo lo analize exaustivamente con todo, porque vi que pesaba muy poco, pero les aseguro que no tiene ninguna sorpresa, por las dudas desconfien les dejo el analisis de anubis: analisis de anubis

Si quieren el codigo fuente lo pueden pedir dejando su mail en un comentario, yo me encargo de que se lo envie

18defebrero Publicado por MAURO Etiquetas: OTROS, UTILIDADES

El poison ivy es uno de los mejores troyanos que existen, pero hay que admitir que su captura de pantalla es pesima.

Por suerte th3 s13az3 creo un plugin en delphi que mejora notablemente la captura. Permite elegir la calidad de la imagen y ajustar el tamaño de la ventana a nuesrta preferencia.

Como usar los plugins en el poison ivy

Para usarlo simplemente tenemos que descargar el plugin y descomprimirlo en la carpeta "Plugins" de nuestro poison ivy.

Despues abrimos nuestro poison y en menu file seleccionamos manage file, ponemos load si no aparece nada y seleccionamos Optix_ScreenCapC.dll que esta justamente en la carpeta plugins.

Ya tenemos nuestro plugin instalado, ahora hacemos doble clic sobre una victima, nos vamos al menu plugins y hacemos click en O.P screen capture parasubir el plugin (como se ve en la primera imagen de abajo), una vez subido el plugin en la pc victima nos aparecera Optix Screen Capture para poder ver su pantalla.

Recomiendo que vallan probando las distintas calidades de imagen y a distintos tamaños para mejorar la velocidad de transferencia, yo por ejemplo le puse en quality 30 y la pantalla completa y funciona bastante bien y se pueden ver todos los textos en la pc remota.

La descarga y el codigo fuente estan al final del post

Imagenes:

Descargas:

Optix Screen Capture 2.0 (pagina oficial)

Optix Screen Capture 2.0 (mirror rapidshare)

Source (pagina oficial)

14deenero Publicado por MAURO Etiquetas: INDETECTABLES, OTROS, UTILIDADES

Esta aplicacion creada por Angel Sanchez, sirve para robar toda la informacion que se encuentre en un disco extraible, puede ser utilizado en ciberCafes universidades, etc.

Cuando se inserta un disco extraíble (pendrive, mp3, mp4, camaras, etc.) todos los datos serán copiados de forma silenciosa a una carpeta oculta.

Este programa puede ser muy util para algunas personas, ademas no es reconocido como una herramienta de hacking, asi que es totalmente indetectable por los antivirus.

Como se usa:

Primero se debe copiar o descoprimir toda esta carpeta en un lugar oculto donde ningún usuario la vea.

Después se ejecuta el programa instalar.

Una ves instalado no se debe cambiar el nombre a esta carpeta y mucho menos moverla a otro sitio.

La próxima ves que se inserte un disco extraíble todos los datos serán copiados de forma silenciosa en esta misma carpeta.

Solo funciona con el usuario actual de windows.

Para desinstalar el programa, ejecuten el desinstalador y listo (los archivos copiados deben ser borrados manualmente)

Descarga:

Robar datos de los discos extraíbles

7deenero Publicado por MAURO Etiquetas: SEGURIDAD, UTILIDADES

Este programa es ideal para los que han sido infectado con el troyano Bifrost.

Seleccionas el archivo que piensas que tiene el server y te recuperara toda la informacion del mismo, como DNS, puertos, donde se instala, en que programa se inyecta, etc. Lo bueno que tiene este programa es que te recupera la informacion del server aunque este haya sido encriptado.

Lo malo es que funciona unicamente para la version 1.2 (no funciona con la 1.2b)y no funciona si el server a sido "bindeado" con otro archivo.

Descarga: Antifrost 1.2

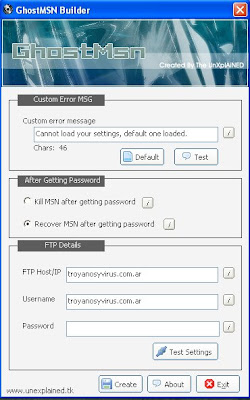

29dediciembre Publicado por MAURO Etiquetas: MSN, UTILIDADES

Ghost msn es un fake avanzado para msn. Con la caracteristica especial que permite enviar las contraseñas de msn a un servidor FTP.

Cuando la victima abra el fake le saldra un error diciendo que no se cargaron las opciones (ustedes pueden configurar este mensaje a su gusto). Entonces cuando la victima se conecte con su id de passport su contraseña sera enviada a nuestro servidor ftp.

Con el GhostMSN Builder creamos el fake del live msn, para ello debemos colocar nuestro servidor ftp usuario y pasword (se pueden crear una cuenta en miarroba.com o en www.ueuo.com)

Es la primera version de este fake, por lo que puede tener errores, yo ya encontre algunos.

Para que la victima caiga hay que saber utilizar un pokito la cabeza, o bien adjuntar el fake a un archivo batch que reemplaze el msn "original" por el fake.

Acerca del programa:

Version: 1.0

Tamaño: 800Kb

Plataforma: Tested unicamente enे Windows Xp

Works On MSN: Built based on Wlm8.5

Dependencias: Visual Basic Runtimes (las incluyo al final)

compilado el 24/12/07

Limitaciones:

Custom Message: 49 Caracteres

FTP URL: 50 Caracteres

FTP Username: 29 Caracteres

FTP Password: 14 Caracteres

Descarga:

GhostMSN V1.0 (Pagina oficial, sin dependecias)

GhostMSN V1.0 (subido por mi con todas las dependencias)

GhostMSN V1.0 (mirror rapidshare)

Pagina oficial: http://unexplained.tk/

7dediciembre Publicado por MAURO Etiquetas: UTILIDADES

Tienes Ip fija no podes descargar simultaneamente de rapidshare?. Este programa de facil manejo te ayudará a bajar simultaneamente los archivos que quieras.

Para descargar archivos simplemente debemos colocar el link de rapidshare donde dice rapidshare url y poner go, y nos saldra la pagina de rapidshare como si estuvieramos conectado con otra ip, y a partir de ahy seguimos los pasos tipicos para descargar de rapidshare.

Descarga Rapid Hacker v3.0

26denoviembre Publicado por MAURO Etiquetas: UTILIDADES

Quick Batch File Compiler es la herramienta ideal para todas aquellas personas interesadas en programar en Batch. Para muchos este lenguaje es demasiado simple pero es esta su principal ventaja, porque no se necesita demasiado preparación o habilidad para hacer una enorme cantidad de cosas usando Batch. Lo que hace QBFC es convertir nuestros archivos. Bat en .exe y al mismo tiempo nos ofrece la estupenda opción de hacer que el ejecutable obtenido trabaje de forma oculta, además también podemos incluir dentro del .exe pequeños archivos necesarios para ciertas tareas, tales como claves de registro o algún otro documento.

Es excelente para hacer programas portables si lo combinamos con Winrar, ya que podremos incluir muchas más opciones de arranque y configuración. |

|

|

|

|

|

| |

Visitas de hoy 2 visitantesGracias |

|

|

|

|

|

|

|